오늘 뽀갤 자료 The Chainalysis 2025 Crypto Crime Report에서 stolen funds만 발췌독함

그리고 slowmist, TRM labs 자료까지 보고 싶긴 ㅎㅐ.. 틈틈이 기록

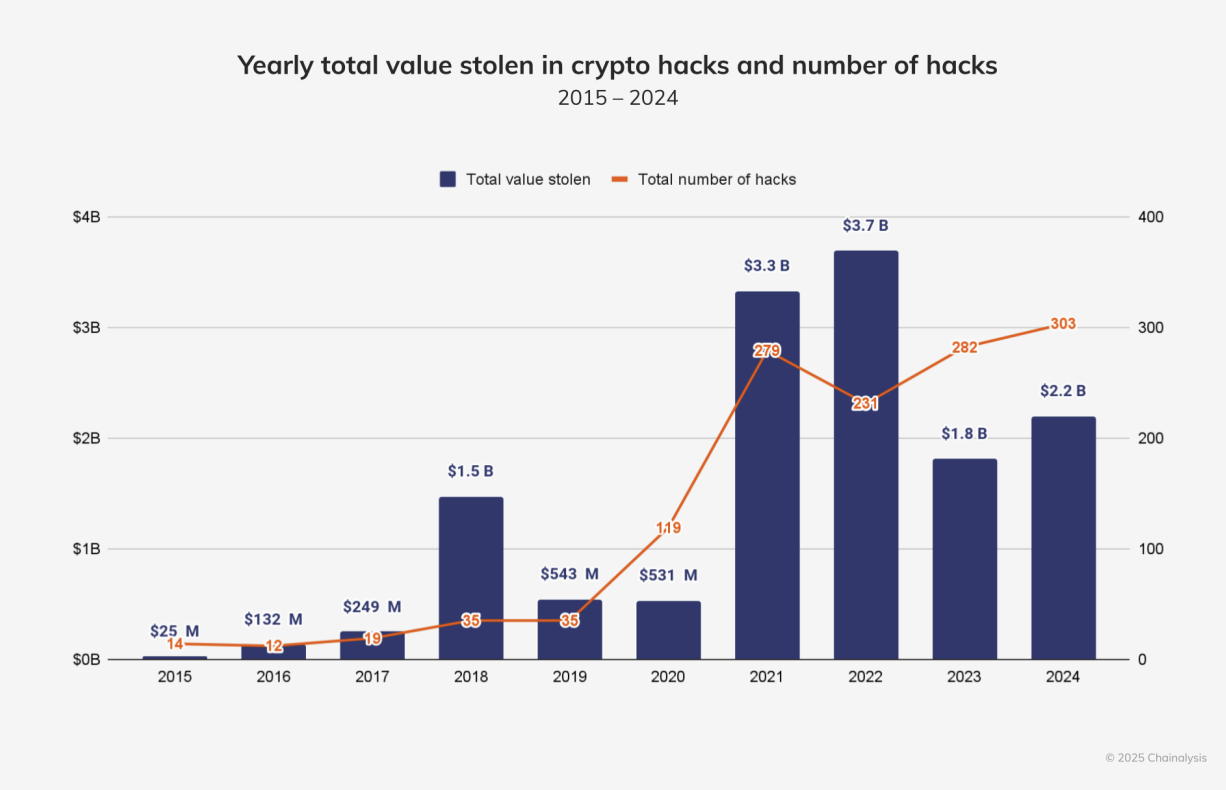

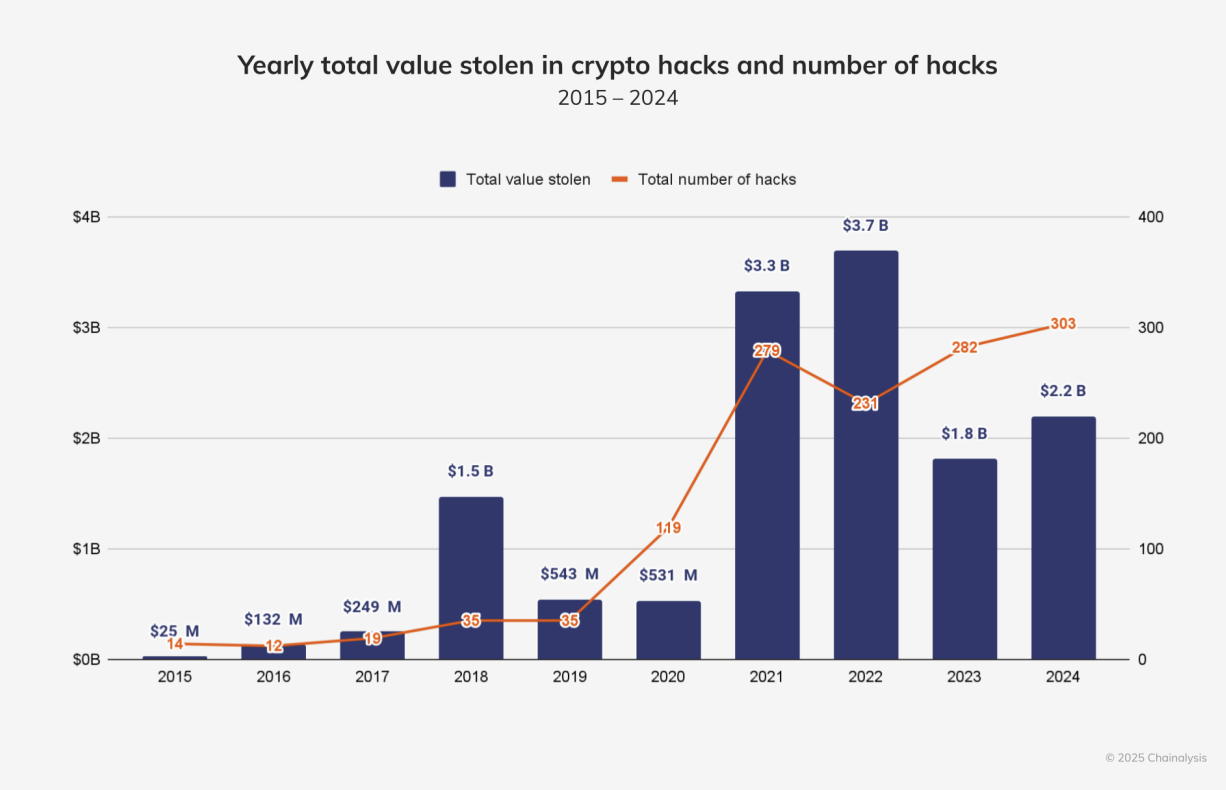

2024년 크립토 플랫폼에서 2.2B 달러 가량이 탈취됨

crypto 가격 상승에 따라 금액도 같이 증가하고 있는 추세(2022,2023 무슨 일이지 이거)

Billion 단위로 stolen된 해는 2018, 2021, 2022, 2023, 2024. crypto hacking이 persisten threat라고 보고 있다.

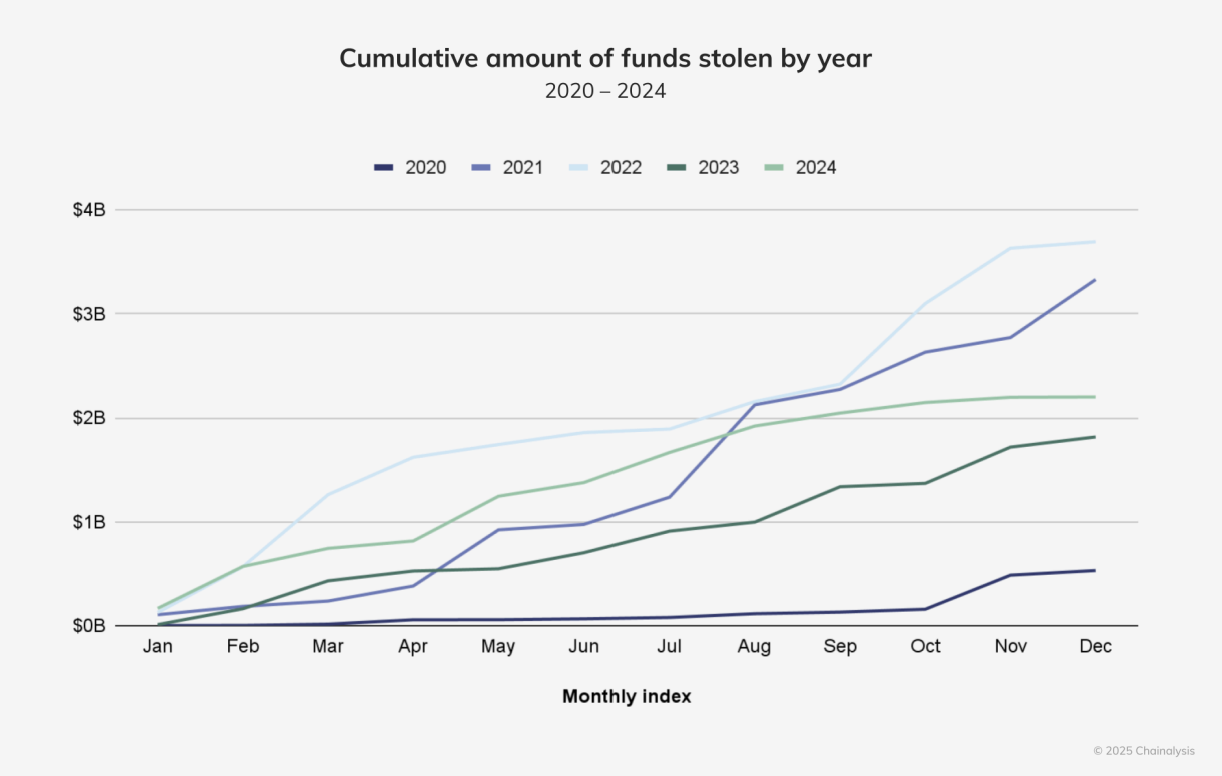

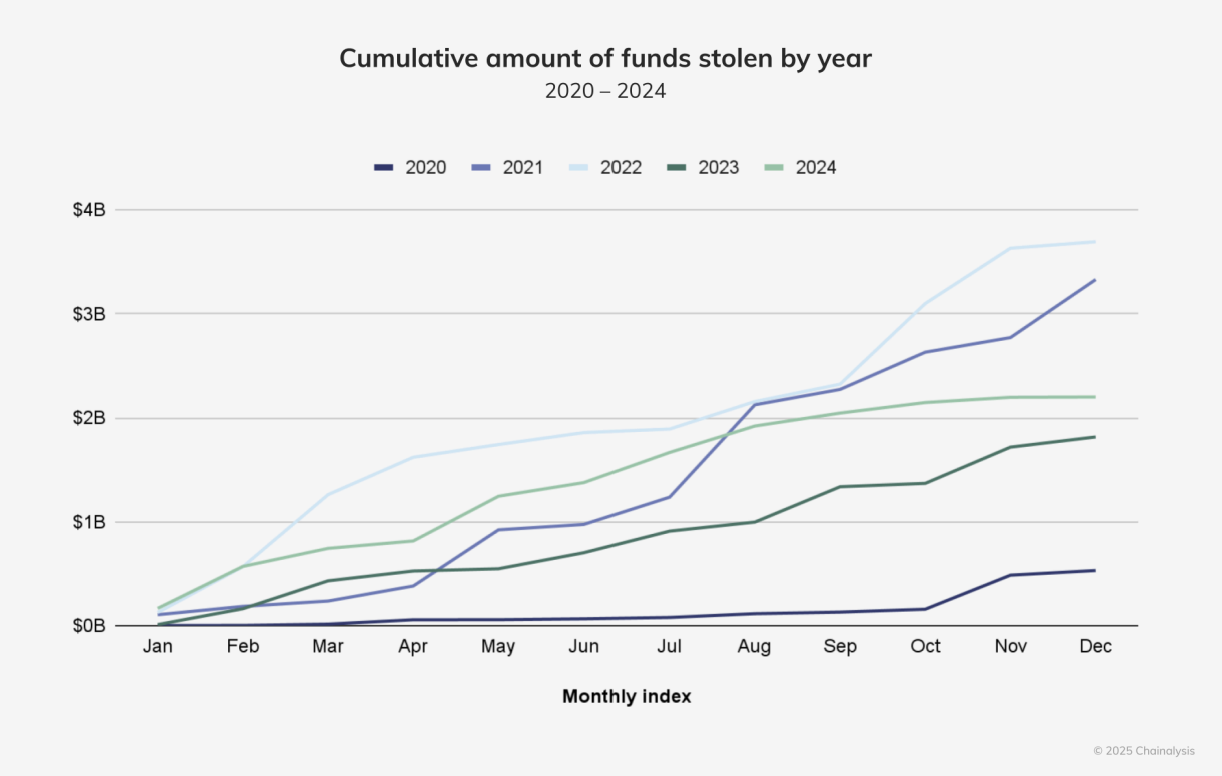

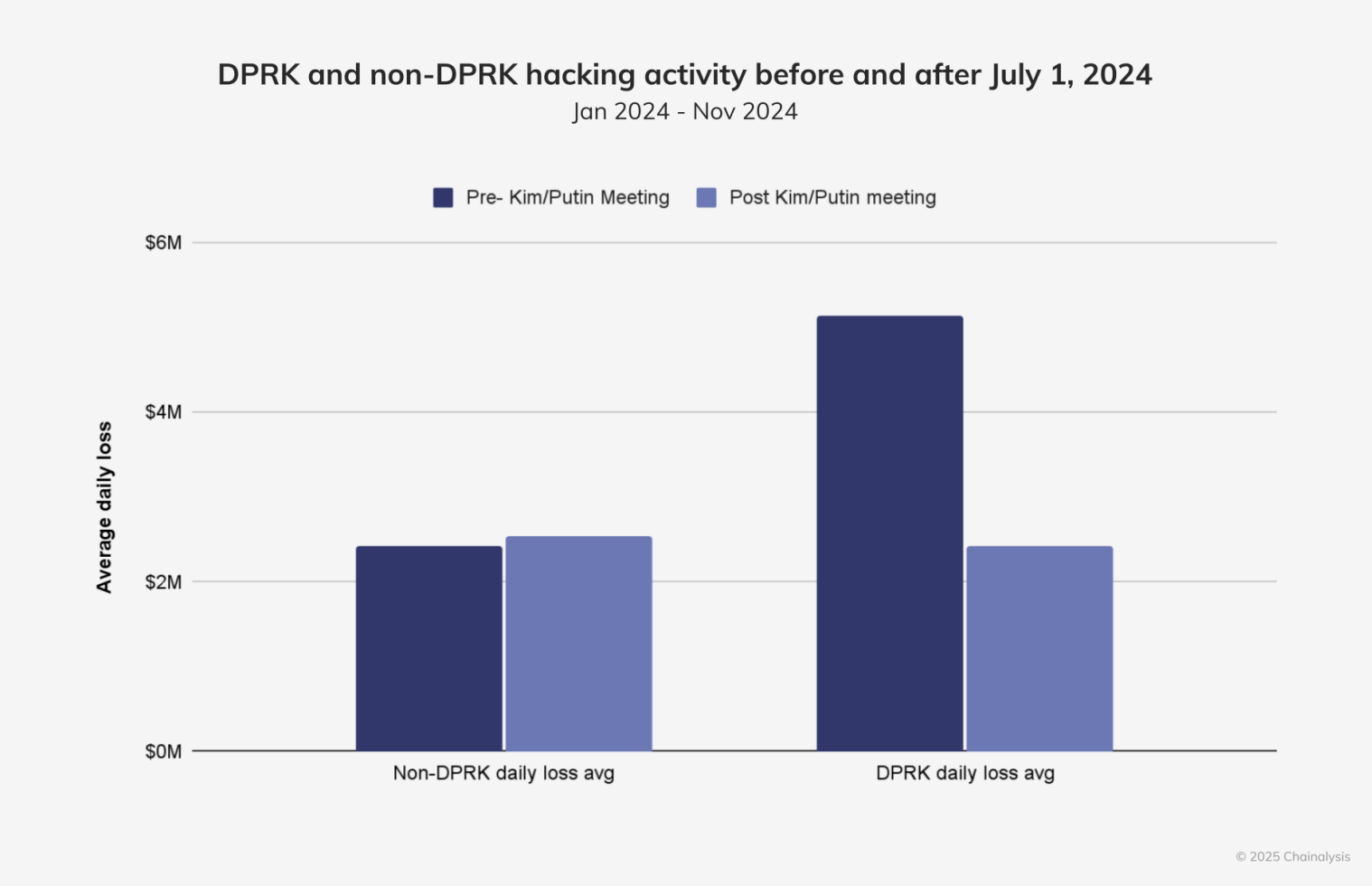

cumulative한 그래프이다보니 계속 증가하는 게 맞는데 2024년의 경우 7월 이후 매우 둔화된 양상을 보이고 있다.

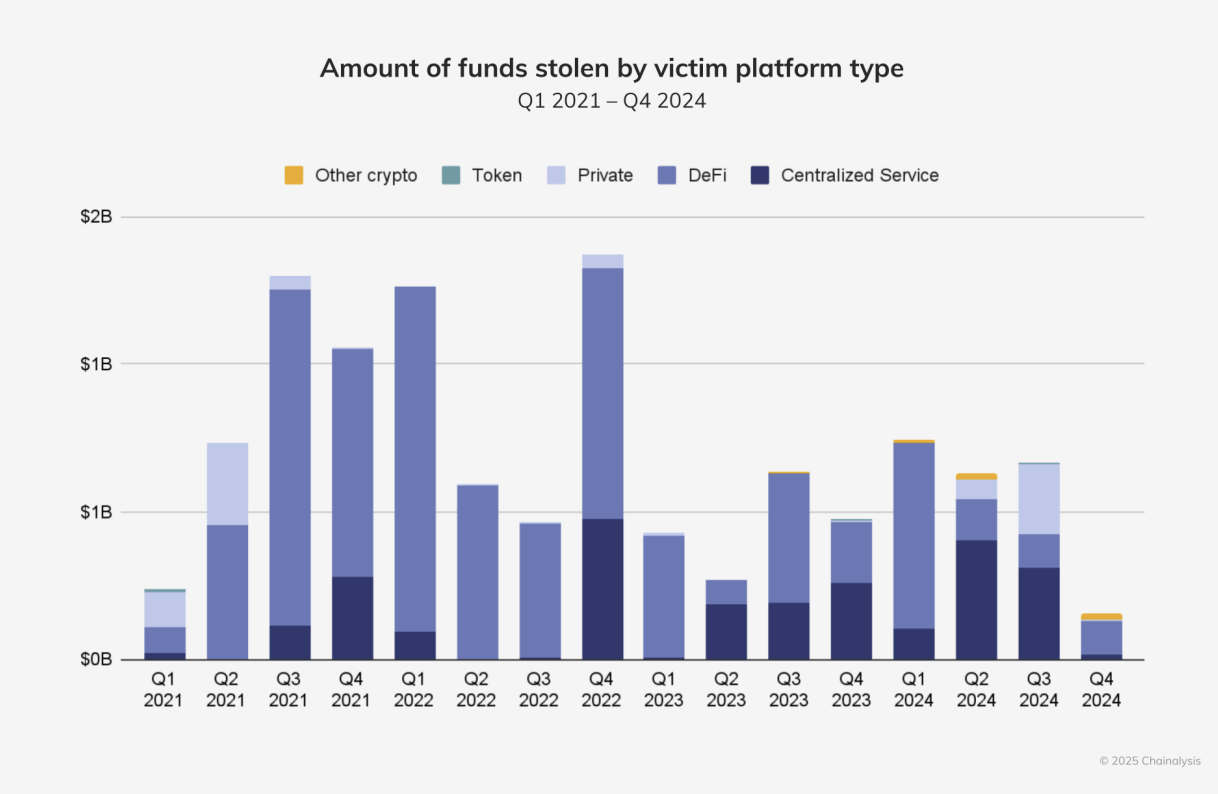

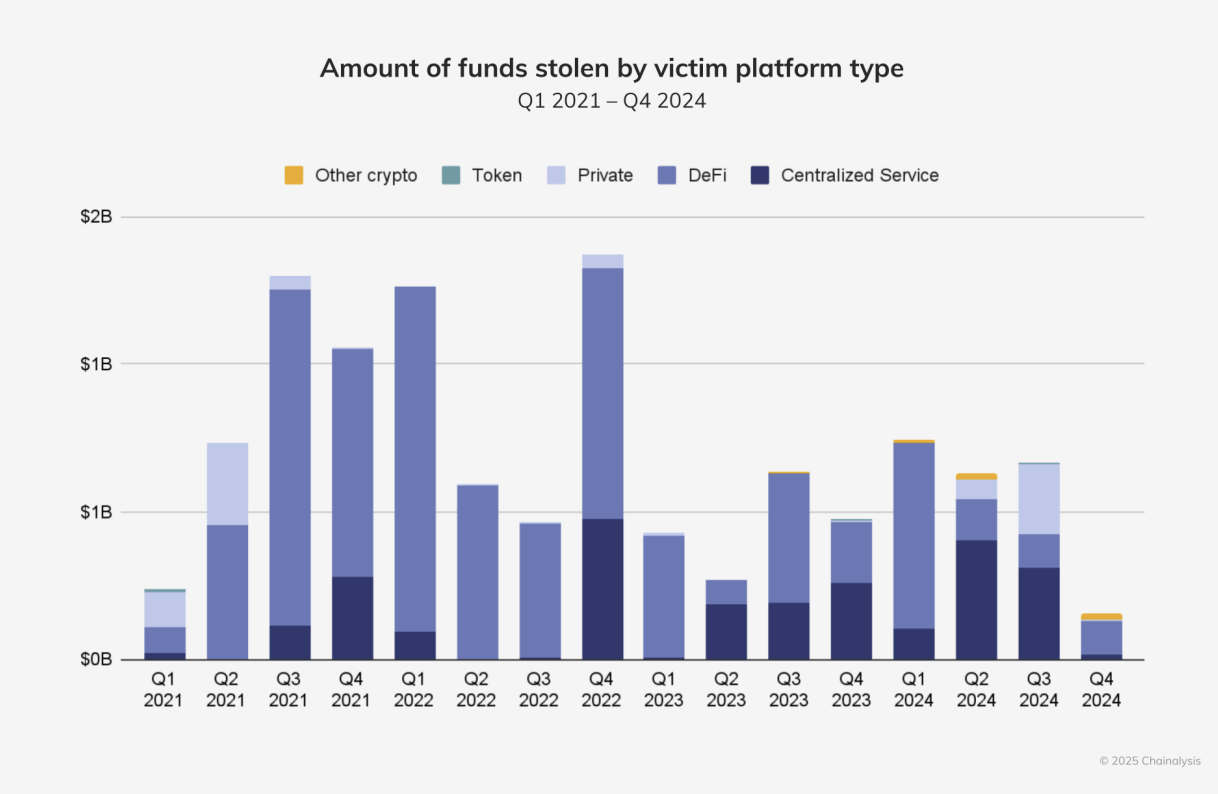

2021 - 2023 동안 DeFi가 주요 타겟이었다. 2024 2분기부터는 중앙화 서비스 비중이 커졌는데 예시로는 DMM bitcoin(24.05)이랑 WazirX(24.07)가 있다.

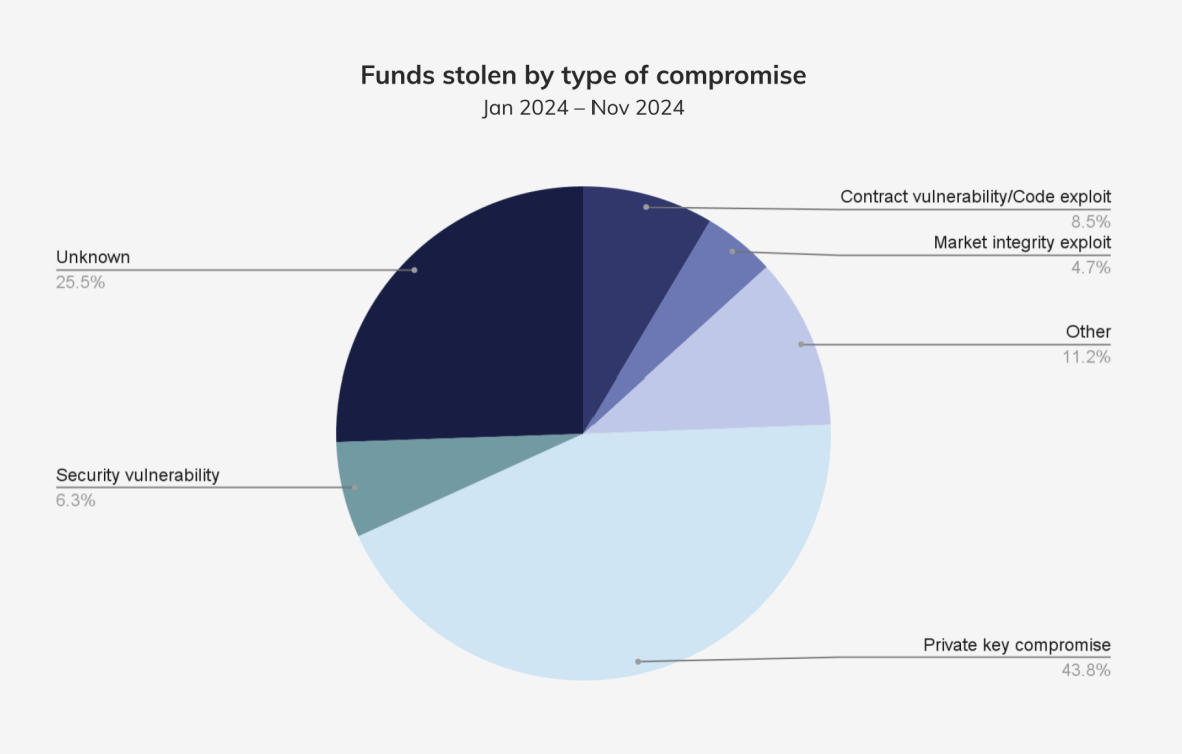

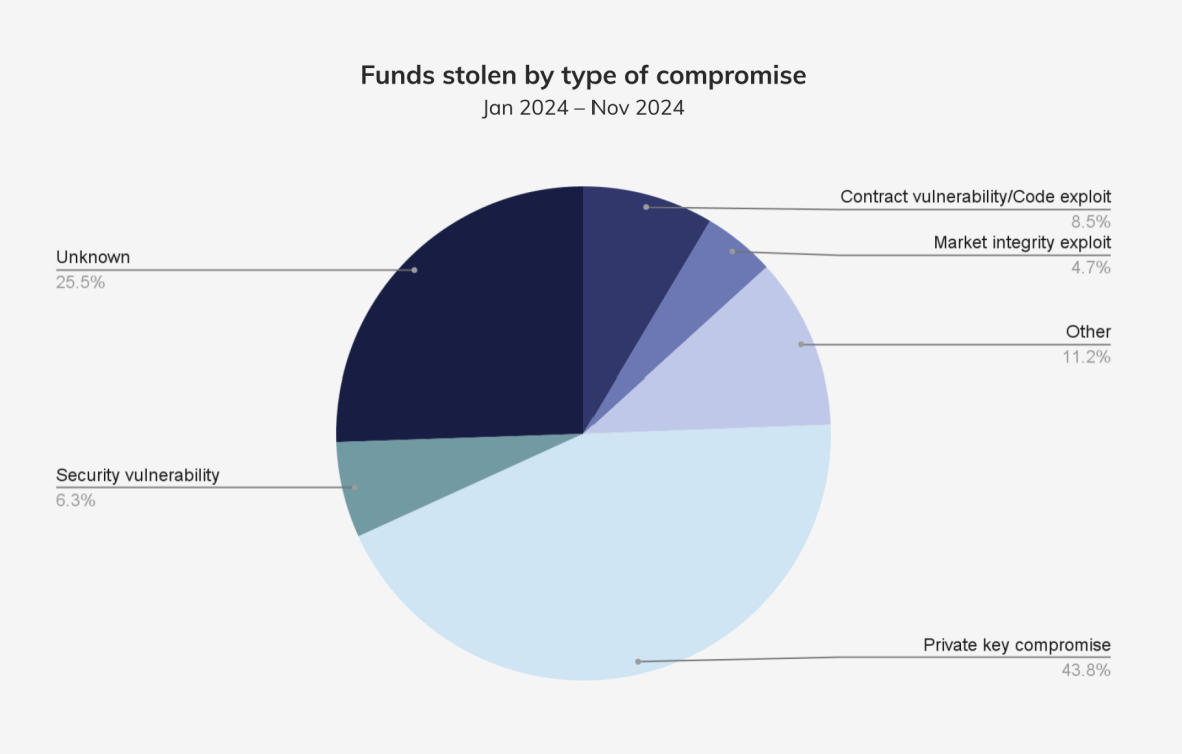

private key 탈취가 그 이유라고 보는 듯하다. 2024년에 crypto stolen중 가장 큰 비중이 private key 유출. 이 개인키가 access control를 하기 때문에 중요한 요소이다.

contract vulnerability가 그다음

Unknown은 왜지

이거 좀 흥미롭네.

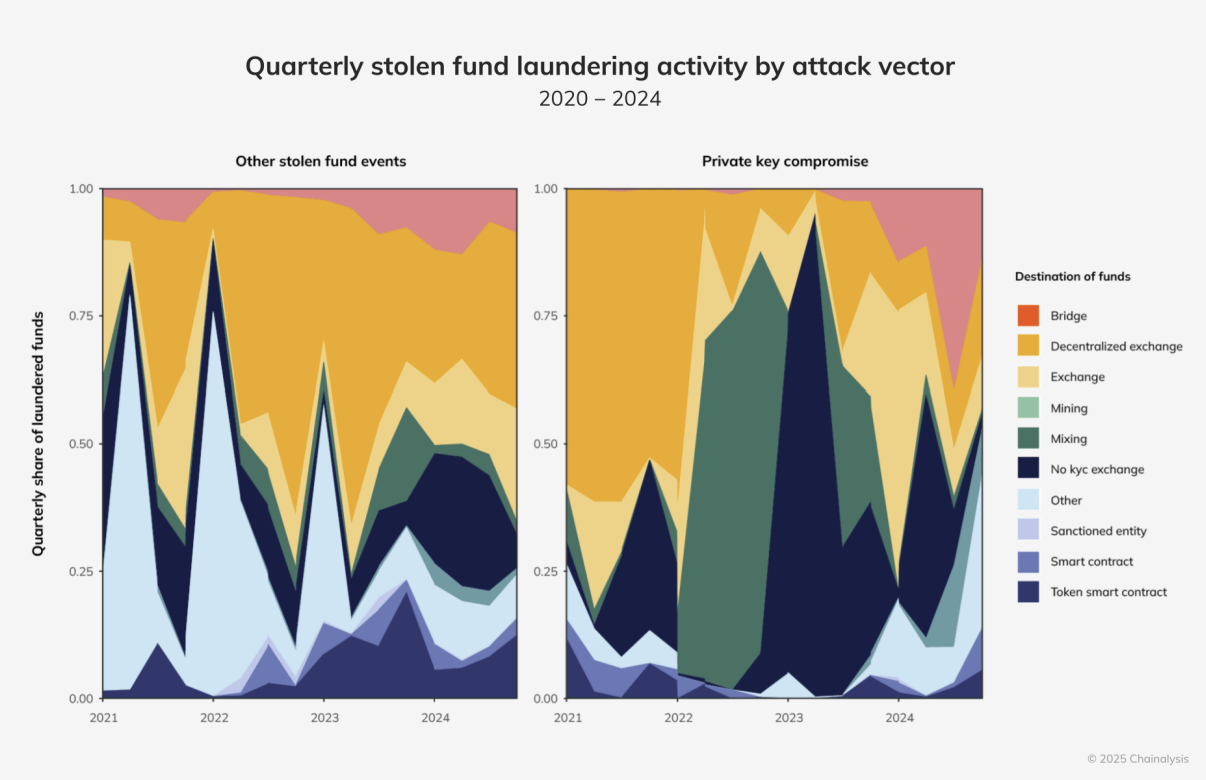

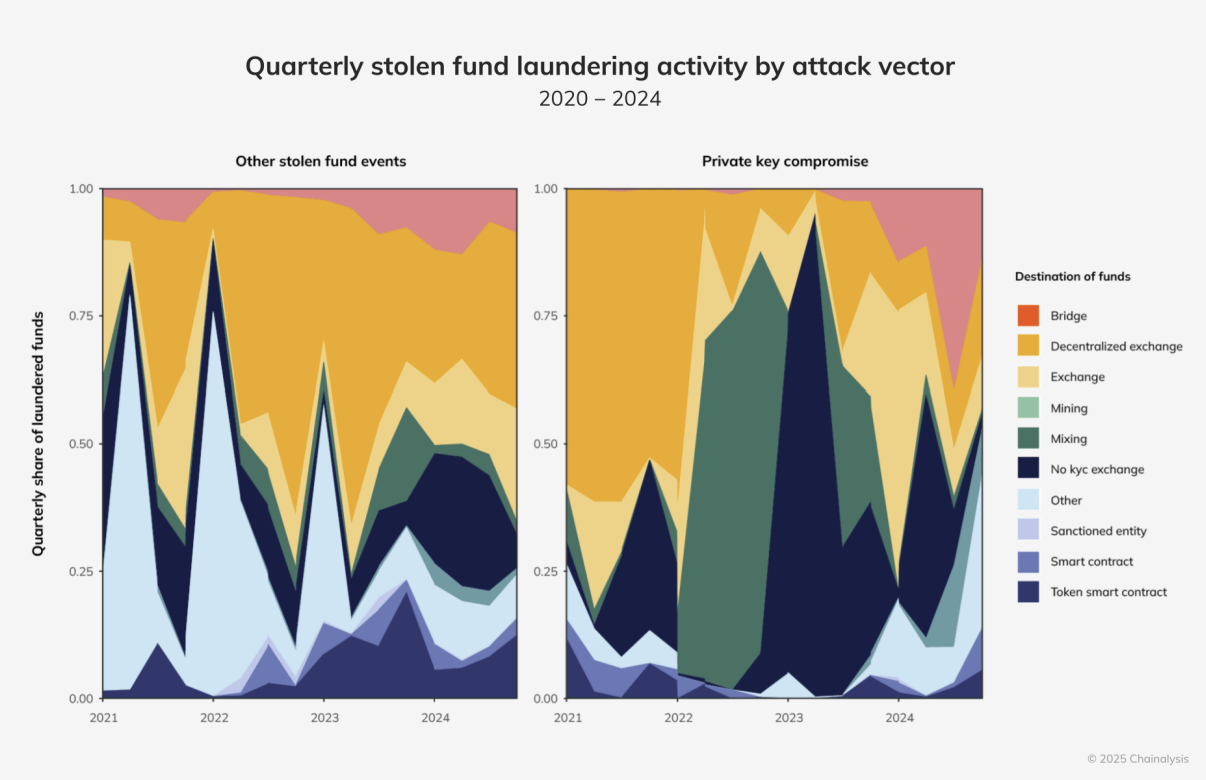

해킹 vector에 따라 laundering을 어떻게 했는지 나오는 예시이다.

첫번째 그래프의 경우 bridge, DEX가 압도적인데(최근 지표로 볼 때) private key compromise의 경우, 여러 방법이 혼용되는 거 같다(왼쪽보다 브릿지, 믹싱이 더 많이 활용)

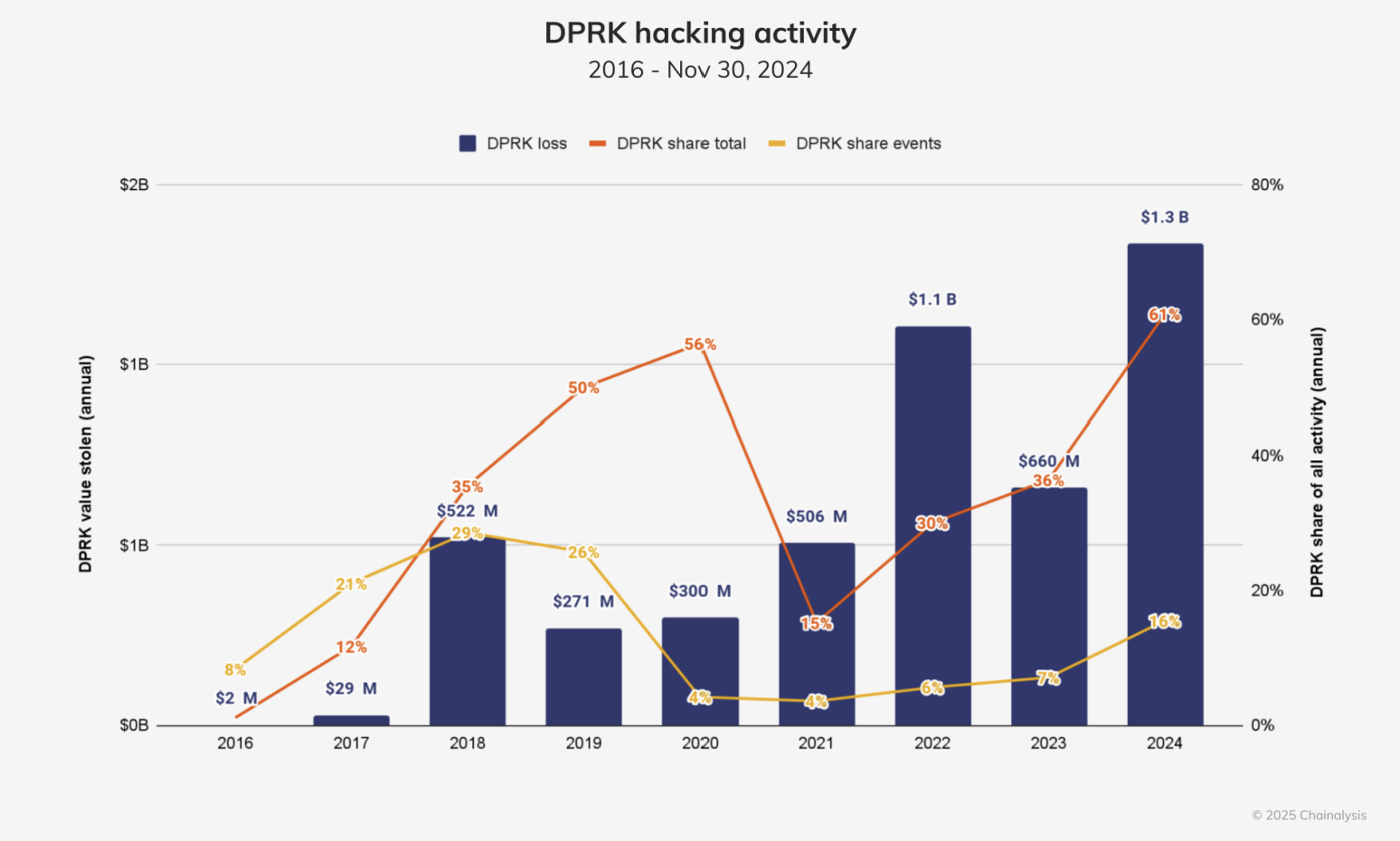

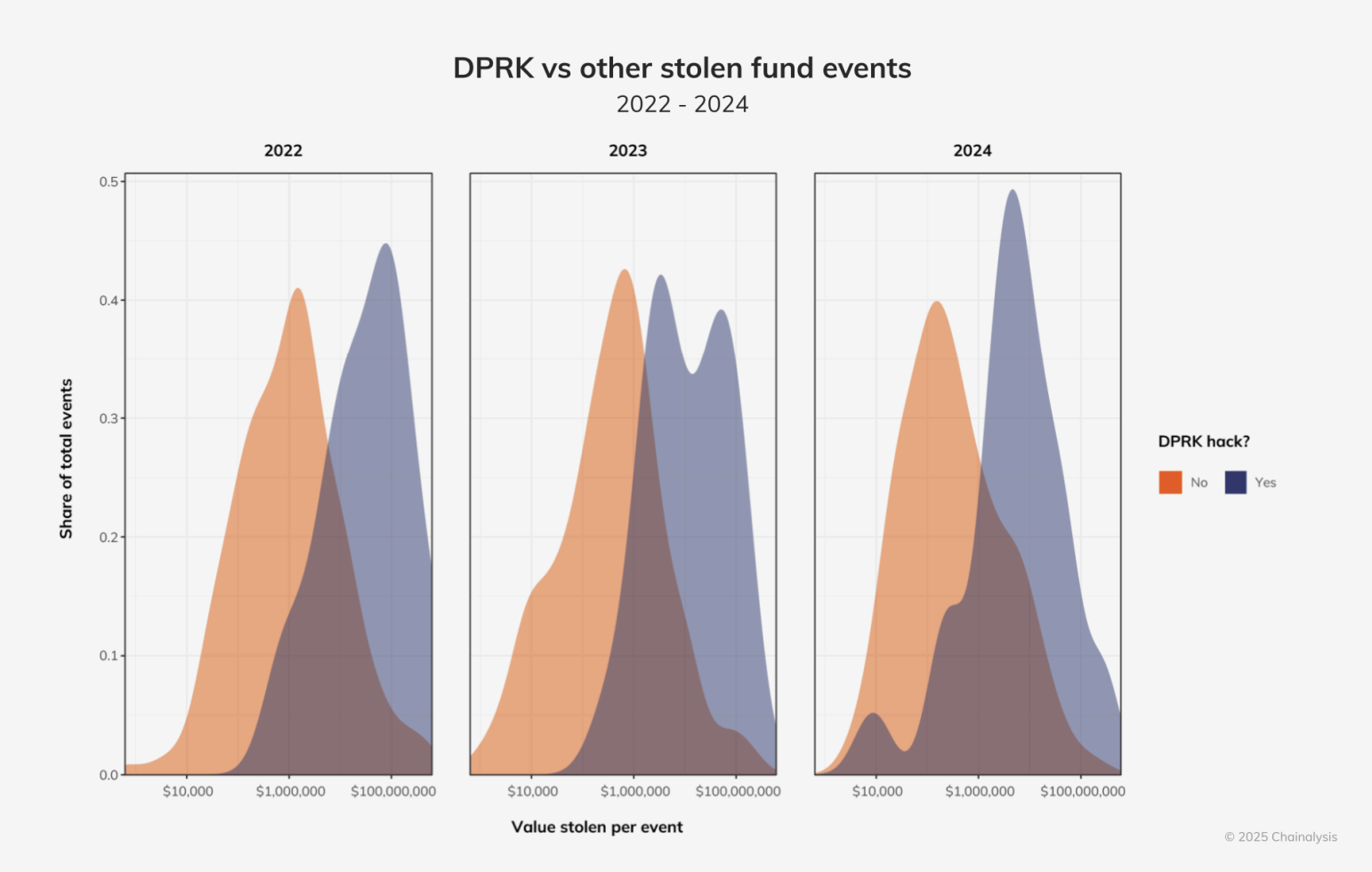

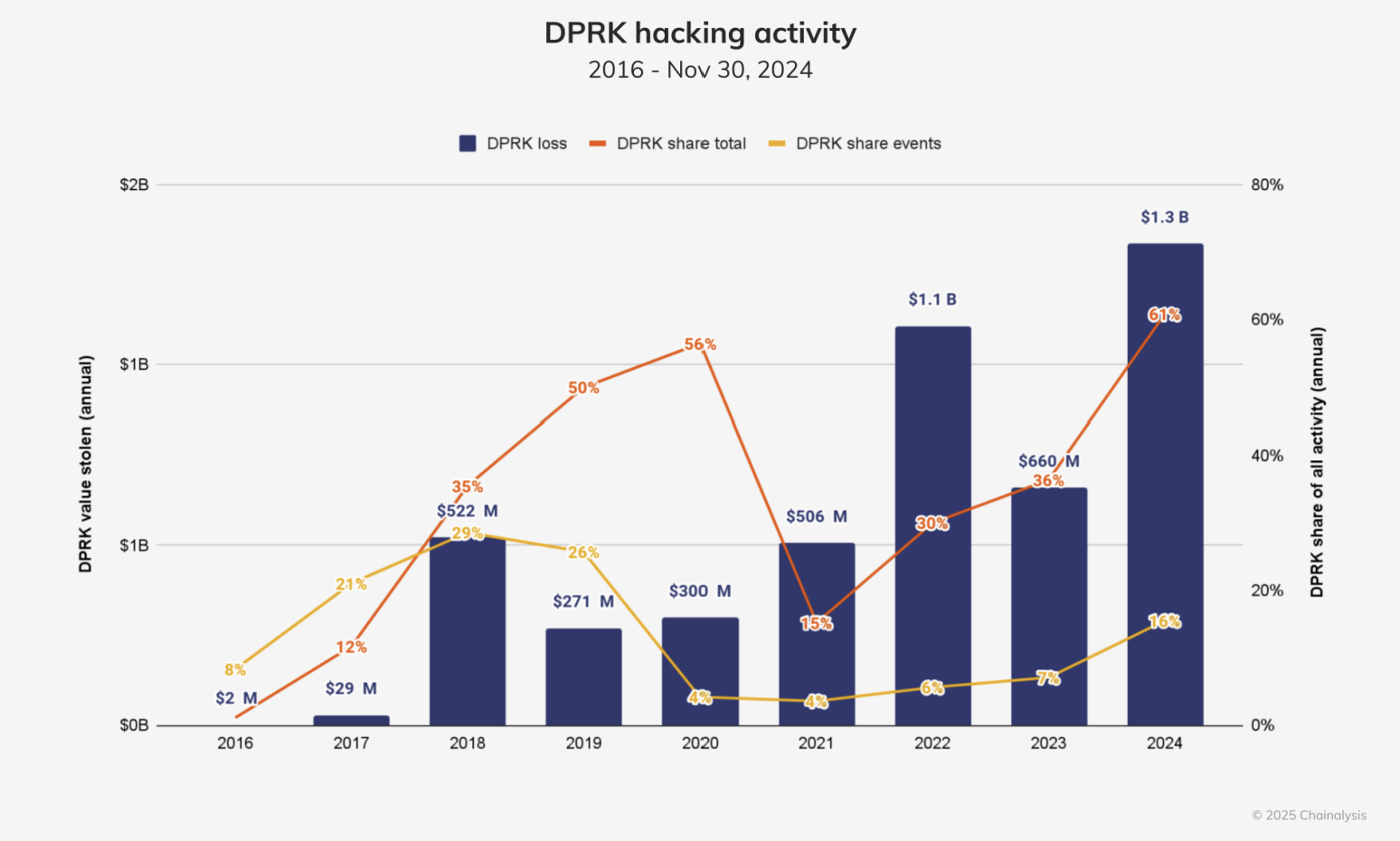

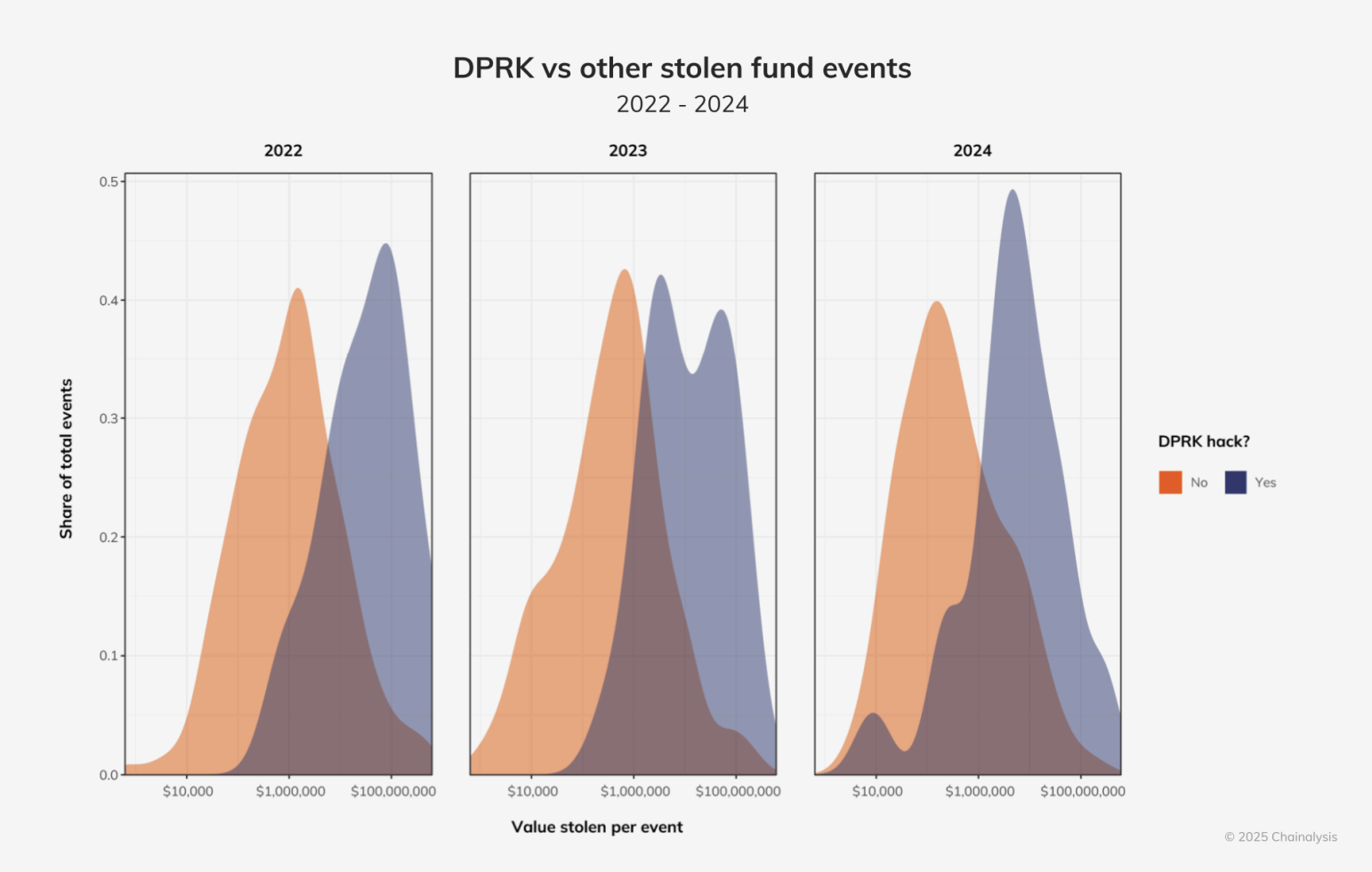

2024 북한 해커 사상 최대 규모 자금 탈취

2023 20건 사건에서 약 6억 6,050만 달러 탈취

-> 2024 47건 사건에서 13억 4,000만 달러로 증가

DPRK가 뭐지 했는데 북한

DPRK 비중이 점점 더 커지고, 앞으로도 커질 거라 전망한다.

사용한 TTPs는 마냥 기술적인 것보다는 허위 신분, 제3자 hiring, manipulating remote work opportunities 등등이 있다.

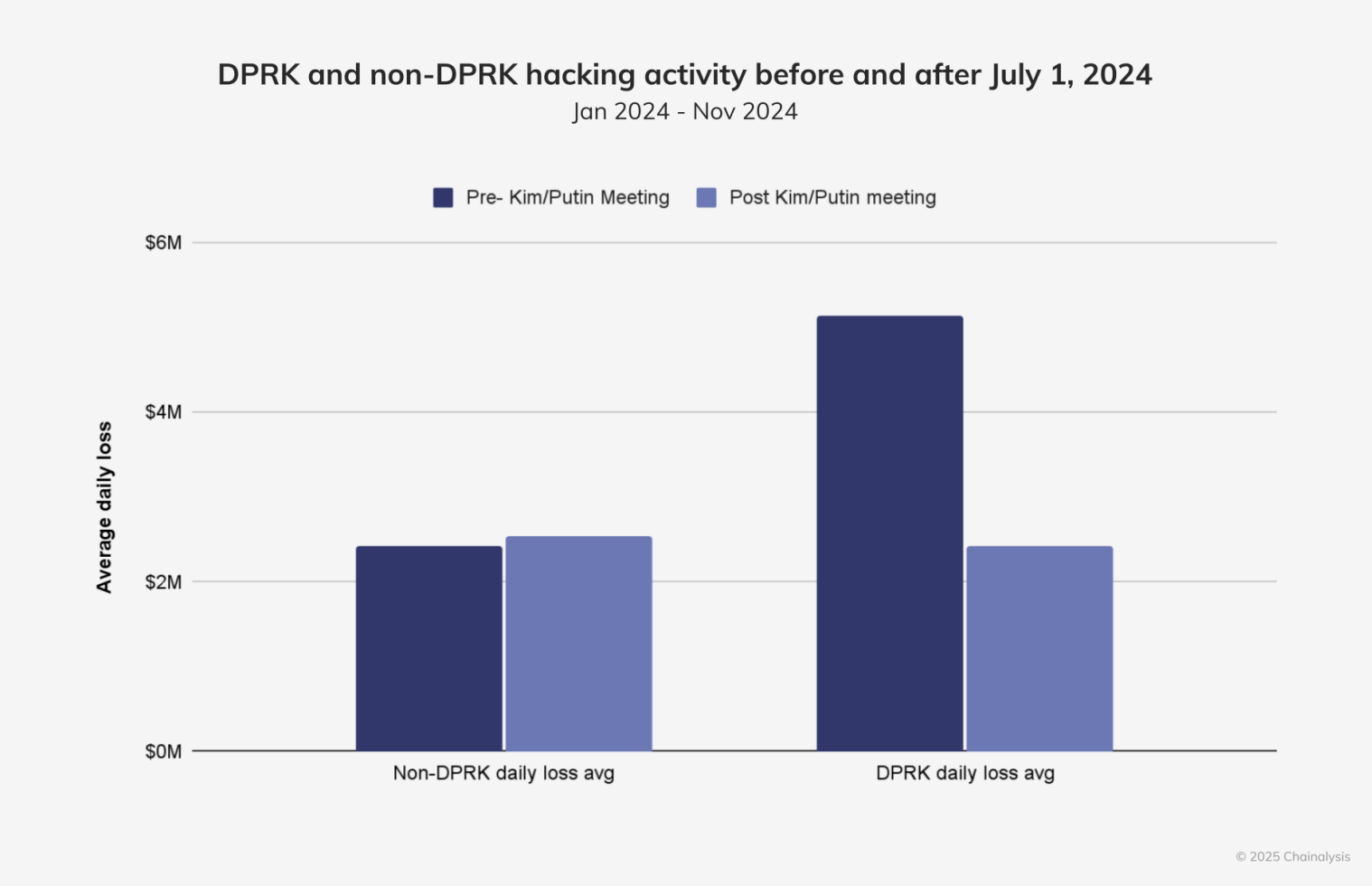

mitigate 위해서는.. prioritize thorough employment due diligence? 고용 실사라고 번역해주는데 걍 identity verification라고 인식하자.. 그리고 대부분의 해킹이 연초에 발생함

In late June 2024, mutual defense pact

So far this year, their growing alliance has been

marked by Russia releasing millions of dollars in North Korean assets previously frozen in compliance with

UNSC sanctions.

그리고 북한은 러시아에 병력 파견 + 미

이후 줄어든 loss avg에 대해 조금 더 내용 보충할 필요가 있음

아 뭐야

but it is

nevertheless important to note that this decline is not necessarily associated with Putin’s visit to

Pyongyang.

이걸 지금 말해주면 어떡해요?

Case study : The DPRK’s DMM Bitcoin

the attackers targeted vulnerabilities in DMM’s infrastructure, leading to unauthorized withdrawals.

vulnerabilities에 대한 언급은 없고 laundering에 대해서는

- 여러 intermediate address로 흩어져 보내고

- 결론적으로 Bitcoin CoinJoin Mixing service에 도달

- 믹서 돌린 후 a number of bridging services를 거쳐

- 최종적으로 Huione Guarantee(an online marketplace tied to the Cambodian conflomerate, Huione Group)로 빠짐

여기서 이 휴이온 그룹은 significant player in facilitating cybercrimes로 보고된 바 있다고 한다.

predictive models를 활용한 해킹 방어

걍 홍보 코너 같은데…..

hexagate system은 detect and mitigate threats including cyber exploits, hacks, and governance and financial risks.

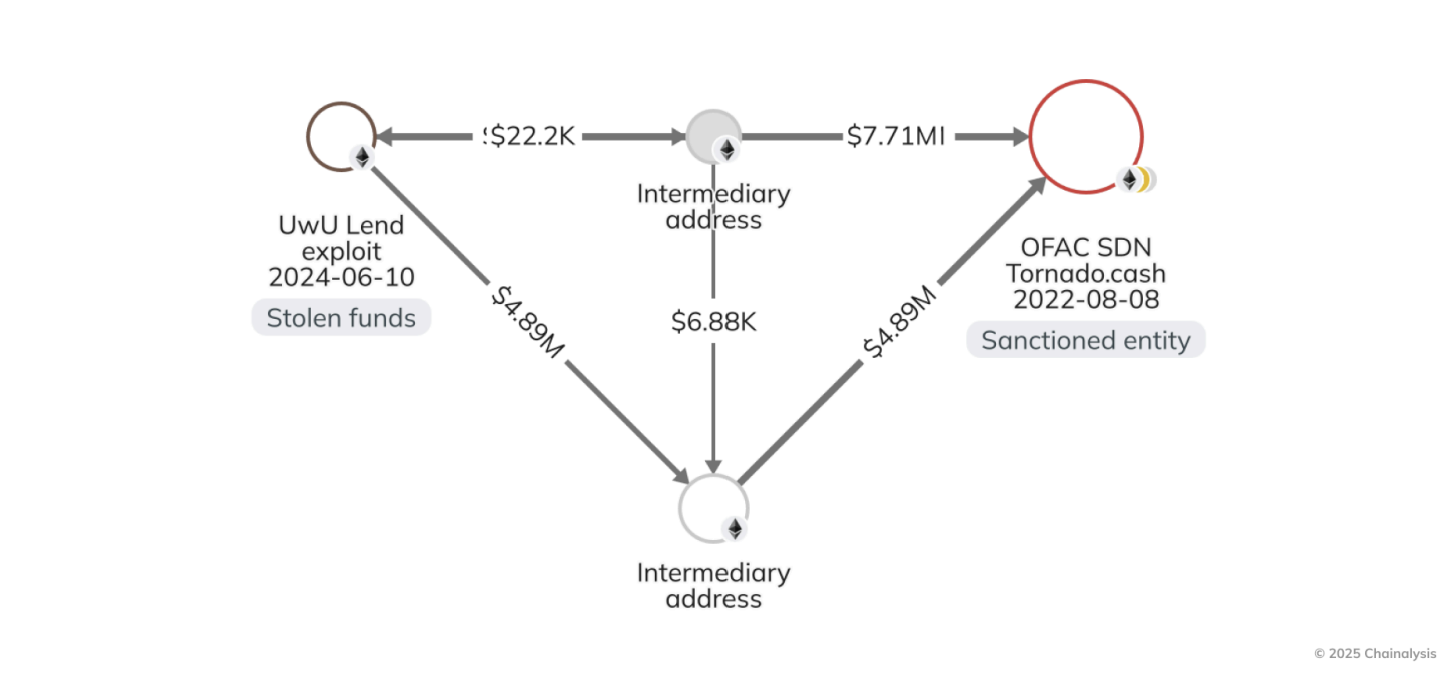

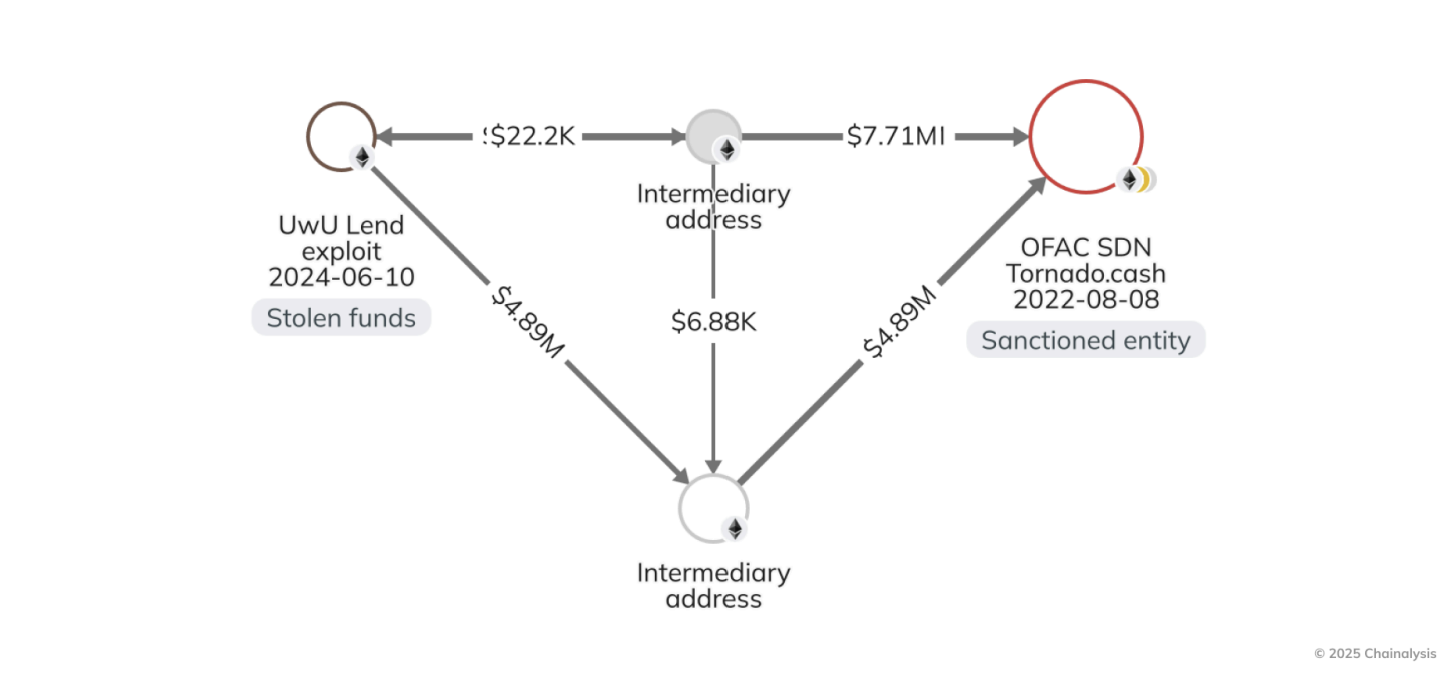

암튼 해당 시스템에 쓸 사례로 UwU Lend 해킹 사례를 가져왔다.

- 두 개의 중간 주소

- tornado cash로 유입

메모

오늘은 어제 공부한 DFB 취약점으로 익스플로잇 공부를 해보자~ Tcache Poisoning을 간단하게만 언급하자면 중복으로 연결된 청크 재할당 -> 그러면 이제 그 청크는 해제된 청크이자 할당된 청크인 점을 이용한다. 이 중첩 상태를 이용해서 공격자가 임의 주소에 청크를 할당하고 -> 해당 청크를 이용하여 임의 주소의 데이터를 읽쓰가 가능하다.

Dockerfile

FROM ubuntu:18.04

ENV PATH="${PATH}:/usr/local/lib/python3.6/dist-packages/bin"

ENV LC_CTYPE=C.UTF-8

RUN apt update

RUN apt install -y \

gcc \

git \

python3 \

python3-pip \

ruby \

sudo \

tmux \

vim \

wget

# install pwndbg

WORKDIR /root

RUN git clone https://github.com/pwndbg/pwndbg

WORKDIR /root/pwndbg

RUN git checkout 2023.03.19

RUN ./setup.sh

# install pwntools

RUN pip3 install --upgrade pip

RUN pip3 install pwntools

# install one_gadget command

RUN gem install one_gadget

WORKDIR /root

이거 빌드하고 런 해주자. 드림핵에서 준 bash는 작동을 안 해서 sudo로 넣었다.

sudo docker build . -t ubuntu1804

sudo docker run -d -t --privileged --name=my_container ubuntu1804

sudo docker exec -u root -it my_container /bin/bash

이러면 사전 설정이 끝났다.

…이제 공부 시작

Tcache Poisoning

tcache를 조작하여 임의 주소에 청크를 할당시키는 공격이 이 tcache poisoning이다. 중첩 상태인 청크에 값을 작성하면 그 청크가 해제된 청크에서는 Fd, bk로 인식하기 때문에 ptmalloc2의 free list에 주소 추가가 가능하다.

Tcache Poisoning으로 할당한 청크에 대해

- 출력

- 조작 가능하다면 -> 임의 주소 읽기나 쓰기

// Name: tcache_poison.c

// Compile: gcc -o tcache_poison tcache_poison.c -no-pie -Wl,-z,relro,-z,now

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

int main() {

void *chunk = NULL;

unsigned int size;

int idx;

setvbuf(stdin, 0, 2, 0);

setvbuf(stdout, 0, 2, 0);

while (1) {

printf("1. Allocate\n");

printf("2. Free\n");

printf("3. Print\n");

printf("4. Edit\n");

scanf("%d", &idx);

switch (idx) {

case 1:

printf("Size: ");

scanf("%d", &size);

chunk = malloc(size);

printf("Content: ");

read(0, chunk, size - 1);

break;

case 2:

free(chunk);

break;

case 3:

printf("Content: %s", chunk);

break;

case 4:

printf("Edit chunk: ");

read(0, chunk, size - 1);

break;

default:

break;

}

}

return 0;

}

1에서 청크 할당하고 2에서 지우기가 가능하다. 근데 이 2번에 아무런 필터링이 없기 때문에 DFB가 생긴다.

+) 후에 드림핵 풀이에서는 필터링이 아니라 포인터를 정리하는 코드가 없어서라고 한다.

-

- tcache poisoning

- 청크 할당 -> key 조작(4번 이용하는듯?) -> 해제

-

- libc leak

- setvbuf로 stdin, stdout을 전달함 -> 이 포인터 변수는 Libc 내부에서 IO_2_1_stdin, IO_2_1_stdout을 가리킨다. 이중 한 변수 값을 읽으면 -> Libc 주소를 계산할 수 있다.

+) Libc 추가 공부가 필요할듯

해당 포인터는 전역 변수라서 bss에 위치 -> PIE 적용 X

- hook overwrite to get shell

libc 주소 -> 원 가젯 주소 + __free_hook 주소

__free_hook 주소에 청크 할당 -> 그 청크에 원 가젯 주소 입력 -> free 호출 시 쉘 획득

배운 거 그대로 정리해보자면

변수 값 읽어서 libc 주소 -> 원 가젯이랑 Free 얻기 -> __free_hook 주소에 청크 할당(1번) -> 원 가젯으로 Key 작성(4번) -> 해제(2번)

보호 기법

익스플로잇 설계

Tcache 연결 리스트 조작

라이브러리 릭

훅 덮어쓰기

Return Oriented Programming

- 리턴 가젯 사용하여 실행 흐름 구현

- RTL, Return to dl-resolve, GOT overwrite 등..

ROP 페이로드는 리턴 가젯으로 구성

Ret 단위로 여러 코드 연쇄적 실행 -> ROP chain이라고 한다.

// Name: rop.c

// Compile: gcc -o rop rop.c -fno-PIE -no-pie

#include <stdio.h>

#include <unistd.h>

int main() {

char buf[0x30];

setvbuf(stdin, 0, _IONBF, 0);

setvbuf(stdout, 0, _IONBF, 0);

// Leak canary

puts("[1] Leak Canary");

write(1, "Buf: ", 5);

read(0, buf, 0x100);

printf("Buf: %s\n", buf);

// Do ROP

puts("[2] Input ROP payload");

write(1, "Buf: ", 5);

read(0, buf, 0x100);

return 0;

}

위 코드 다시 보자. buf를 0x100 만큼 읽고 프린트하면 당연히 canary leak이 된다. 그리고 여기서 ROP 페이로드를 짜는 부분이 중요한데 그건 후술하자.

system 호출이 없기 때문에 우리가 가젯을 찾아서 가지고 와야 한다.

익스플로잇 설계

-

카나리 릭

-

- sytem 함수의 주소 계산

- 이 함수는 libc.so.6에 정의되어 있다. read도 이 라이브러리에 있는데, 코드에 있다는 건 어느 주소이든 간에 libc.so.6이 통째로 매핑되어 있다는 뜻이다.

직접 호출하지는 않아서 GOT 등록은 아니지만, 이 GOT 값을 읽고 오프셋을 빼면 Libc.so.6 매핑 시작 주소를 알 수 있다. 여기서 system 오프셋을 더하면 함수 호출이 가능하다.

libc 파일이 있으면 readelf 명령어로 오프셋 구하기가 가능하다.

-

- “/bin/sh”

- pwndbg에서 일단

search로 찾아본다.

UTXO?

Unspent Transaction Output -> 사용되지 않은 거래 출력

디지털 자산 거래를 하게 되면,

사용자의 UTXO를 사용하여 금액을 전달

-> 이 거래 과정에서 사용한 UTXO는 사라짐 -> 재사용 불가

또한, UTXO는 분할이 되지 않음 -> 한 번에 전체 금액 모두 사용해야 함

if 보내야 할 금액 < UTXO

- 일단 다 보내고

- 거스름돈처럼 받게 됨

- 2번에서 생긴 금액은 새로운 UTXO로 생성 -> 새로운 주소

자세히..

전통 금융 말고 비트코인에서 사용하는 UTXO에 대해 좀 더 짚어야 하는 부분 (이더리움은 그냥 계좌 잔고 모델이 존재)

철수와 영희

철수는 UTXO 1000

영희는 UTXO 200

근데 철수가 영희한테 1000을 보냈어.

이러면 영희는 단순히 1200원을 갖고 있는 게 아니라 200으로 하나, 1000으로 하나 해서 2개의 UTXO 보유

그리고 이제 영희는 길동이에게 1100 전송하려면

2개의 UTXO 다 써서 길동이한테 1100원 보내기 -> 길동이는 영희한테 받은 1100 UTXO가 생성되고, 영희는 거스름돈인 100 UTXO를 생성하여 갖고 있는다.

- 장점

- 익명성, 보안성이 높아짐

- 단점

- UTXO 단위로 수수료 부과, 비트코인 다량 인출하게 되면 수수료도 그만큼 높아짐

그리고 모든 블록체인이 UTXO방식을 사용하지는 않음! 복잡한 스마트 컨트랙트 상에서는 account 같은 개념 도입 -> 단순 돈 전송을 하는 비트코인에서는 UTXO

개인정보의 안전성 확보조치 기준 앞부분만 정리

물리보안 (제10조)

- 물리적 보관 장소는 출입통제 절차 수립/운영 : 전산실, 자료보관실

- 서류, 보조저장매체는 잠금장치가 있는 장소에 보관

- 보조저장매체의 반출입 통제

물리적 보관 장소는 출입통제 절차 수립/운영 : 전산실, 자료보관실

예시

- 비밀번호 기반 출입통제 장치

- 스마트 카드 기반

- 바이오정보 기반

출입통제 절차 예시

- 요청, 승인 : 출입 신청서 작성

- 기록 작성 : 출입 관리대장에 기록

- 기록 관리 : 정기적으로 비정상 출입 여부, 반출입 적정성 검토

출입 신청서 :

출입 관리대장: 승인자 서명, 출입 목적 등등.. 신청서보다 자세히

서류, 보조저장매체는 잠금장치가 있는 장소에 보관

보조저장매체 : 이동형 하드디스크, USB, 외장형 SSD

보조저장매체의 반출입 통제

- 보조저장매체 보유 현황과 반출입 관리 계획

- 개인정보취급자 및 수탁자 등에 의한 개인정보 유출 가능성

- 보조저장매체의 안전한 사용 방법 + 비인가자 사용 대응

- USB 연결 시 바이러스 검사 등 기술적 안전조치 방안

인증 및 권한 관리 (제5조)

- 업무 수행에 필요한 최소한의 범위로 차등 부여

- 개인정보취급자가 변경되었을 경우, 지체 없이 권한 변경/말소

- 권한 부여, 변경, 말소에 대한 기록 -> 최소 3년간 보관

- 개인정보처리시스템 계정 발급 시, 개인정보취급자 별로 1인 1계정 + 공유 금지

- 인증수단 적용 및 관리

- 횟수 제한 인증 실패 시 기술적 조치

하나씩 자세히

업무 수행에 필요한 최소한의 범위로 차등 부여

접근 권한 관리 절차 예시

- 접근 권한 신청 - 업무 담당자

- 접근 권한 부여

- 접근 권한 심사 -> 차등 부여

- 접근 권한 부여 -> 승인내역 기록, 관리

- 접근 권한 변경/말소

조직 개편, 인사발령, 업무분장변경

열람, 수정, 다운로드도 세분화 해서 최소한의 권한을 차등 부여

개인정보취급자가 변경되었을 경우, 지체 없이 권한 변경/말소

- 정기점검(반기 1회)

- 수시점검

변경/말소 예시

- 휴직자, 퇴직자

- 업무변경자

- 부서 이동 : 매월1일 인사발령에 따른 권한 삭제, 유지

- 장기미사용자 : 30일 이상 접속하지 않으면 권한 변경

권한 부여, 변경, 말소에 대한 기록 -> 최소 3년간 보관

권한부여 일자, 권한해제 일자, 사유

인사 변경 시 고려사항

- 개인정보 취급 인력

- 관련 부서

- 자산 반납, 계정 권한 회수 등 절차 수립/관리

- 내외부 직원 대상 정보보호, 비밀유지서약서

인사 변경 내용의 빠른 공유를 위한 필요사항

- 개인정보처리시스템과 인사시스템 연동 -> 실시간, 일배치 동기화

- 협력사 인원에 대한 통합 계정 등록+관리시스템 구축 - 개별 시스템과 동기화

- 퇴직 프로세스에 퇴직자 정보를 관련 부서에 공유하는 절차 포함

개인정보처리시스템 계정 발급 시, 개인정보취급자 별로 1인 1계정 + 공유 금지

인증수단 적용 및 관리

비밀번호 관리규칙

비밀번호 작성규칙 (패스워드 선택 및 이용 안내서)

- 이용자한테 제공하는 패스워드는 최소 6자 이상으로 안전하게 생성된 난수

- 이용자에게는 최소 8자 이상으로 영문, 숫자, 특수 기호 조합하여 사용할 수 있도록

- 시스템에서 입력 횟수 제한

- 패스워드 변경 시 -> 안전한지 확인하고 다른 값 요구가 가능하도록 시스템 구현

-

여러 번의 일방향 해시함수 + salt는 안전하게 저장

- 환경, 개인정보 보유 수, 정보주체에 미치는 영향 종합 평가 -> 자율적으로 지정

- 인증수단은 비인가자가 접근 시도하기 어렵게 적용하고 관리

예시

- 비번

- OTP

- 생체인증

- SMS

- ARS

- 소셜 로그인

횟수 제한 인증 실패 시 기술적 조치

비인가자에 대한 접근 권한 통제 방안 사례

- 로그인 5회 이상 실패 -> 사용자계정 잠금

- 추가 인증수단

- 접근 재부여 -> 개인정보취급자 여부 확인 후 잠금 해제

접근통제 (제6조)

- 안전 조치

- 접속 권한을 IP 주소 등으로 제한 -> 인가 받지 않은 접근 제한

- 접속한 IP주소 등을 분석 -> 개인정보 유출 시도 탐지 및 대응

- 개인정보처리시스템

- 외부 접속 시, 안전한 인증수단

- 이용자가 아닌 정보주체의 개인정보처리시스템 -> 안전한 접속수단 또는 인증수단

- 개인정보처리시스템, 개인정보취급자의 기기 조치

- 타임아웃

- 업무용 모바일 기기

- 개인정보취급자의 기기에 인터넷망 차단 조치

- 대상 : 직전 3개월 간 이용자 수가 일일평균 100만명 이상인 개인정보처리자

- 클라우드컴퓨팅서비스로 개인정보처리시스템 구성,운영 시에는 서비스에 대한 접속 외에 인터넷 모두 차단

? 접속수단 : 가상사설망

? 인증수단 : 인증서, 보안토큰, OTP

위에 대해 하나씩 짚는다.

1번 안전조치에 대해 더 자세히

- 인가 받지 않은 접근 제한 : 개인정보처리시스템의 접속 권한을 IP주소 등으로 제한

- 불법적 개인정보 유출 시도 탐지 및 대응 : 개인정보처리시스템에 접속한 IP 주소 등 분석

- 인가된 사용자인지 구분

- 네트워크 장비의 외부 침입 차단 기능

- 접근통제 대상 정의

접근통제 범위 : 네트워크 접근

- Network DLP : HTTPS, FTP

- Endpoint DLP : USB, 출력물

- safe browsing

- 디바이스 반출입 통제 : 출입통제 장치

네트워크 구성하는 주요자산목록 관리 및 현황으로 유지

- IP 주소 관리

- 화이트 리스트

- 개인정보처리시스템, 업무 PC에 IP주소 할당 시 승인 절차

- 핵심 업무영역은 물리, 논리 망분리 -> IP 대역 분리

특이 구역

- DMZ : 외부 접근이 불가피한 웹서버, 메일서버

- 서버, DB, 운영환경, 운영인력이 사용하는 네트워크, 개발업무에 사용되는 네트워크, 서비스를 제공하는 네트워크

외부 접속 시 보호조치

- 원칙적으로 외부 접속 제한

- 개인정보 취급자가 외부에서 접속하려는 경우 -> 안전한 인증수단

- 이용자가 아닌 정보주체의 개인정보를 처리하는 -> 안전한 접속수단, 인증수단

노출 및 공유설정 제한

인터넷 홈페이지, P2P, 공유설정, 공개된 무선망 이용 -> 권한이 없는 자에게 개인 정보 유출될 수 있음

개인정보처리시스템, 업무용 컴퓨터, 모바일 기기에 접근 통제

- 원칙적으로 P2P, 공유 설정 불가

- 미리 권한 설정과

- 주기적 점검 ( 전체 폴더 공유 불가, 개인정보 파일 불포함 )

- 시스템 상에서 P2P, 웹하드 등 사용 포트 차단

업무용 PC 예시

개인정보취급자의 업무용 PC : 임직원, 파견근로자, 아르바이트

- 로그인 비밀번호 설정

- Windows 방화벽 설정

- 개인정보 파기 (불필요한, 보유기간이 지난 개인정보 주기적 점검 + 일부라도 파기)

- 백신 설치 -> 최신업데이트 유지

모바일 기기 예시

- 신뢰할 수 있는 무선망 이용 : WPA2 암호화 채널

- 유출 방지 보안 설정 : 화면잠금, USIM 카드 잠금, 원격잠금, MDM 적용

- 파일 암호화 : 고유식별정보, 바이오정보, 비밀번호

- 백신 설치 -> 최신업데이트 유지

- 개인정보 파기

2번에 대해 더 자세히

- 화면 잠금 설정

- 디바이스 암호화 기능

- USIM 카드 잠금 설정

- 기기 제조사 및 이동통신사가 제공하는 기능 -> 원격 잠금 + 원격 데이터 삭제

- MDM 등 단말 관리 프로그램 설치 -> 원격 잠금, 원격 데이터 삭제, 접속 통제

조사별로 지원하는 킬 스위치 서비스 혹은 이동통신사의 잠금 앱 서비스 이용 가능

인터넷망 차단

- 대상 : 직전 3개월 간 이용자 수가 일일평균 100만명 이상인 개인정보처리자

- 클라우드컴퓨팅서비스로 개인정보처리시스템 구성,운영 시에는 서비스에 대한 접속 외에 인터넷 모두 차단

이부분 더 자세히 짚을 건데..

이용자 : 정보통신망법에 따른 정보통신서비스 제공자가 제공하는 정보통신서비스를 이용하는 자

-> 이용자의 법적 정의에 따라 망분리는 정보통신서비스제공자에게만 적용

적용 범위

- 개인정보를 다운로드 할 수 있는 : 직접 접속하여 취급자의 컴퓨터 등에 파일 형태로 저장할 수 있다면

- 개인정보를 파기할 수 있는 : 저장된 파일, 레코드, 테이블, DB 삭제할 수 있는

- 접근권한을 설정할 수 있는

암호화 적용 (제7조)

-

- 인증정보를 저장 또는 정보통신망을 통하여 송수신하는 경우 -> 암호 알고리즘으로 암호화

- 비밀번호는 일방향 암호화

-

- 개인정보처리자는 다음 개인정보에 한해 암호화 저장

- 고유식별정보(주민등록번호, 여권번호, 운전면허번호, 외국인등록번호), 신용카드번호, 계좌번호, 생체인식정보

-

- 이용자가 아닌 정보주체의 개인정보 저장 시에는 암호화

- DMZ에 고유식별정보 저장하는 경우

- 내부망에 고유식별정보 저장하는 경우에는 암호화의 적용 여부/범위 정하기(주민등록번호 이외) - 개인정보 영향평가 대상 공공기관인 경우에는 해당 개인정보 영향평가의 결과 + 미적용시 위험도 분석에 따른 결과

- 개인정보를 정보통신망을 통하여 인터넷망 구간으로 송수신하는 경우 암호화

- 개인정보취급자의 컴퓨터, 모바일 기기, 보조저장매체에 저장하는 경우 암호화

- 이용자의 개인정보, 이용자가 아닌 정보주체의 고유식별정보+생체인식정보

- 안전한 암호키 생성, 이용, 보관, 배포 및 파기

- 10만명 이상의 정보주체에 관한 개인정보 대기업, 중견기업, 공공기관

- 100만명 이상의 정보주체에 관한 개인정보 중소기업, 단체

인증정보를 저장 또는 정보통신망을 통하여 송수신하는 경우 -> 암호 알고리즘으로 암호화

고유식별정보와 생체인식정보는 SEED, AES-256

비밀번호는 SHA-224/256/384/512

개인정보처리자는 다음 개인정보에 한해 암호화 저장

고유식별정보(주민등록번호, 여권번호, 외국인등록번호, 운전면허번호)

신용카드번호

계좌번호

생체인식정보

이용자가 아닌 정보주체의 개인정보 저장 시에는 암호화

인터넷 구간/DMZ 구간에 고유식별정보

내부망에 고유식별정보

개인정보를 정보통신망을 통하여 인터넷망 구간으로 송수신하는 경우 암호화

CA -> SSL 설치 웹서버(Https)

개인정보취급자의 컴퓨터, 모바일 기기, 보조저장매체에 저장하는 경우 암호화

대상 : 이용자의 개인정보, 이용자가 아닌 정보주체의 생체인식정보와 고유식별정보

업무용 컴퓨터/애플리케이션 예시

- 디스크 암호화 도구 : 비트로커 드라이브 암호화

- 파일시스템 암호화 : NTFS 3.0

- 문서 도구 자체 암호화

안전한 암호키 생성, 이용, 보관, 배포 및 파기

대상 :

10만명 정보주체의 개인정보 관리 대기업, 중견기업, 공공기관

100만명 정보주체의 개인정보 관리 중소기업, 단체

암호키 관리 라이프 사이클 예시

- 준비 단계 : 키 사용 전 단계

- 운영 단계 : 암호 알고리즘, 연산에 사용되는 단계

- 정지 단계 : 키가 사용되지 않지만, 접근은 가능한 단계

- 폐기 단계